Page 98 - bilgem-teknoloji-dergisi-5

P. 98

Fatih BİRİNCİ, Mehmet Sabır KİRAZ Elektronik Seçim: İleri Düzey Kriptografinin Yapıtaşları ve Uygulamaları

ElGamal ile şifreleme işleminde mesajın değiştirilmeden otoritesinin imzası ile şifreler, kimlik doğrulama otoritesinin Doğruluk: f(x,y) sonucu doğru hesaplamalıdır.

Protokol tasarlanırken aşağıdaki davranış modelleri

tekrar şifrelenmesi için aşağıdaki işlemler yapılır. anahtarı ile bir daha şifreler ve elektronik imza atarlar. Daha Mahremiyet: Hesaplama yapılırken kişilere ait özel bilgiler altında incelenmektedirler.

r

Gönderici m, mesajı şifreleyerek (a ,b )=(g 1 ,m•h ) şifreli sonra bu şifreli ve imzalı oyu seçim otoritesine gönderirler. açığa çıkmamalıdır. 1. Dürüst model: Bu modelde herkesin dürüst olduğu

r 1

1

1

1

mesajı elde eder. Seçim otoritesi zarfı, kimlik doğrulama otoritesine gönderir. kabul edilir. Tarafların protokole harfiyen uydukları

Kimlik doğrulanır, şifresi çözülür ve sorun yoksa sayım Adiliyet: İletişim bağlantısının kopması veya taraflardan birinin

Birinci sunucu tekrar şifrelemek için rasgele s üretir ve merkezine gönderilir. Sayım merkezi oyun şifresini çözer. sahtekâr olması durumunda tarafların birinin diğer(ler)ine ve karşı tarafın verisini öğrenmeye çalışmadıkları

1

s

(g 1 ,1•h )’yi hesaplar. Bunu kullanıcının gönderdiği (a ,b ) üstünlük sağlayamaması anlamına gelmektedir. Adiliyet başlı varsayılır.

s 1

1

1

1

Elektronik sistemlerde, klasik sistemlere (zarf ve posta) göre

r

ile çarpar ve (a’,b’ )=(g 1 +s 1 ,m•h 1 r 1 +s 1 )’ elde eder. daha dikkatli davranılması gerekebilir. Elektronik sistemle başına çözülmesi gereken bir problemdir. Bunun için taraflardan 2. Yarı-dürüst model: Taraflar protokole harfiyen uyarlar,

1 1

Diğer sunucularda benzer işlem yaparak takip edilebilirliği kimin hangi sırada oy verdiği daha net bir şekilde kaydedilebilir. birinin bir bilgiyi öğrendiği anda diğerinin de öğrenebilmesi fakat karşı tarafın verisini öğrenmeye çalıştıkları

varsayılır. Protokol çalışırken saldıran kişi sürekli iletişim

önlerler. Dolayısıyla seçim merkezine gelen şifreli ve çözülmüş oyları gerekmektedir. Örneğin, taraflardan biri diğerinden önce bilgilerini daha sonra kullanmak üzere kaydeder.

bilen birisi, bunların sırasından kimin kime oy verdiğini bulabilir. öğrendiğinde, kendisine gelmediğini, hata olduğunu veya 3. Dürüst olmayan model: Tarafların protokolde adımlara

bilmediğini iddia edebilir. Sahtekâr kişi iletişime devam etse

(a 1 ,b 1 ) (a’ 1 ,b’ 1 ) (a’’ 1 ,b’’ 1 ) Karıştırıcı ağlarda dürüst davranılmaması sonucu kullanıcı bile hatalı bilgiler söyleyebilir. Bu durumda dürüst taraf gerçek uymayabilecekleri ve karşı tarafın verisini öğrenmeye

çalışacakları varsayılır.

(a 2 ,b 2 ) (a’ 2 ,b’ 2 ) (a’’ 2 ,b’’ 2 ) ile mesaj arasındaki ilişki yok olmayacaktır. Buna karşı önlem sonucu öğrendiğini nasıl anlayabilir? İki taraflı hesaplamalarda

. . .

olarak çok sayıda sunucu kullanılabilir. Bu sunuculardan en az adiliyet çok küçük hata payı ile sağlanabilirken üç ve daha fazla Bir problem için protokol tasarlanırken genellikle

. . . birinin dürüst davranması ve kullanıcı ile mesaj arasındaki taraflı hesaplamalarda adiliyet doğrudan sağlanabilmektedir başlangıçta dürüst modelde tasarlanır ve ve sistemin

. . . ilişkileri yok etmesi yeterlidir. [17]. güvenilirliği test edilir. Sonrasında yarı-dürüst modelde

(a n ,b n ) (a’ n ,b’ n ) (a’’ n ,b’’ n ) tasarlanır ve güvenliği analiz edilir. En sonunda da

Bir sonraki bölümde yaygın olarak bilinen “Milyoner Problemi” sıfır bilgi protokolleri eklenerek sistem dürüst olmayan

İmza seçm 1 (Şifre(Şifre(oy ))) oy 1 modelde geliştirilir. Dürüst olmayabilecekleri düşünülen

1

Rastgelelik katılarak tekrar İmza (Şifre(Şifre(oy ))) oy ve “Aşk Problemi”ni inceleyeceğiz.

şifrelenmiş mesajlar seçm 2 2 2 modellerde güvenliğin sağlanması için taraflardan

Şekil 12. Tekrar şifreleme tekniği. 3.1. Milyoner Problemi dürüst davrandıklarını kanıtlamaları beklenir. Bunun

için genellikle taahhüt şemalar ve sıfır bilgi sızmalı

Ayşe ve Bora birbirlerine servetlerini söylemek istemeyip kanıt protokolleri kullanılmaktadır.

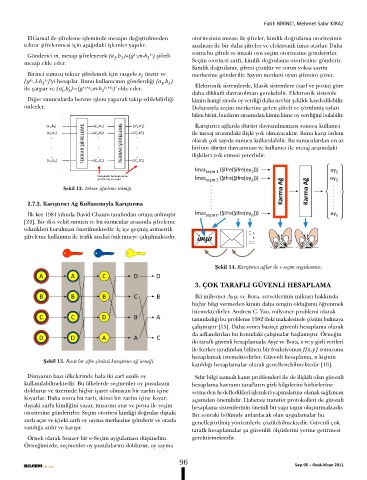

2.7.2. Karıştırıcı Ağ Kullanımıyla Karıştırma hangisinin daha zengin olduğunu

Kurulum: Ayşe ve Bora (2,2)- Eşik Sır Paylaşımlı ElGamal

İlk kez 1981 yılında David Chaum tarafından ortaya atılmıştır İmza seçm n (Şifre(Şifre(oy ))) oy n öğrenmek istesinler. Ayşe’nin x milyonu şifreleme kullanmaktadır ve h açık anahtardır.

n

[24]. Bir dizi vekil sunucu ve bu sunucular arasında şifreleme ve Bora’nın y milyonu olsun.

teknikleri kurulması önerilmektedir. İç içe geçmiş asimetrik x<y olup olmadığını 1. x, Ayşe’nin y, Bora’nın gizli verileridir x,y {0,1},

şifreleme kullanımı ile trafik analizi önlenmeye çalışılmaktadır. imza A B öğrenmek istesinler. 2. Ayşe, rasgele r ile (a,b) = (g A ,h A g )’yi hesaplayarak

r

r

x

C Bu problemin daha Bora’ya gönderir. A n

özel bir durumu ise

x¹y olup sosyalist 3. Bora, rasgele r n ve y ile tekrar şifreleme yapar: (c,d)

B

r

y

y

r

milyoner problemi = (g B a ,h B b ). (c,d) sonucunu Ayşe’ye gönderir.

Şekil 14. Karıştırıcı ağlar ile e-seçim uygulaması. olarak adlandırılır.

4. Ayşe ve Bora (c,d)’yi sır paylaşımı tekniğiyle birlikte çözerek

A A C D D Bilgisayar sistemleri xy sonucunu öğrenirler.

3. ÇOK TARAFLI GÜVENLİ HESAPLAMA kapılardan (gate) meydana

B B B C B İki milyoner Ayşe ve Bora, servetlerinin miktarı hakkında geldiği ve 0/1 girdi ve çıktılarının

hiçbir bilgi vermeden kimin daha zengin olduğunu öğrenmek olduğu düşünülürse sadece bir kapı

istemektedirler. Andrew C. Yao, milyoner problemi olarak için güvenli işlem yapılabilmesi daha

C C D B A tanımladığı bu probleme 1982’deki makalesinde çözüm bulmaya karmaşık problemler için de güvenli

işlem yapılabilmesi anlamına

çalışmıştır [15]. Daha sonra basitçe güvenli hesaplama olarak gelecektir.

D D A A C da adlandırılan bu konudaki çalışmalar başlamıştır. Örneğin

iki taraflı güvenli hesaplamada Ayşe ve Bora, x ve y gizli verileri Şekil 15. Milyoner problemi. Dürüst olmayan model kullanıldığı durumlarda sıfır bilgi

ile herkes tarafından bilinen bir fonksiyonun f(x,y) sonucunu protokolleri kullanılarak tarafların doğru söyledikleri garanti

hesaplamak istemektedirler. Güvenli hesaplama, n kişinin edilebilmektedir. Adiliyet içinse tarafların protokol adımları

Şekil 13. Basit bir şifre çözücü karıştırıcı ağ örneği.

katıldığı hesaplamalar olarak genellenebilmektedir [16]. 3.2. Aşk Problemi süresince kendi paylarını parça parça diğer tarafa açıklaması

gibi (örneğin bit bit) teknikler kullanılabilmektedir. Fakat iki

Dünyanın bazı ülkelerinde hala iki zarf usulü oy Sıfır bilgi sızmalı kanıt problemleri ile de ilişkili olan güvenli Ayşe ve Bora birbirlerine ilgi duyup duymadıklarını açığa taraflı hesaplamanın doğası gereği tam adiliyet

kullanılabilmektedir. Bu ülkelerde seçmenler oy pusulasını hesaplama kavramı tarafların gizli bilgilerini birbirlerine vurmadan öğrenmek istemektedir. Fakat ilgi duyan kişiyi sağlanamamaktadır [18].

doldurur ve üzerinde hiçbir işaret olmayan bir zarfın içine vermeden hedefledikleri işlemleri yapmalarına olanak sağlaması utandırmamak için ilgi duymayanın karşı tarafın duygusunu Aşk probleminin çözümü için resim paylaşımı gibi başka

koyarlar. Daha sonra bu zarfı, ikinci bir zarfın içine koyar, açısından önemlidir. Habersiz transfer protokolleri de güvenli öğrenememesi istenmektedir. İki taraf birbirlerine ilgi duyduğu teknikler de kullanılabilmektedir.

dıştaki zarfa kimliğini yazar, imzasını atar ve posta ile seçim hesaplama sistemlerinin önemli bir yapı taşını oluşturmaktadır. takdirde, bir taraf diğerinin duygularını öğrendiği anda

otoritesine gönderirler. Seçim otoritesi kimliği doğrular dıştaki Bir sonraki bölümde anlatılacak olan uygulamalar bu diğerinin de aynı sonucu öğrenmesi gerekmektedir. Kolay

zarfı açar ve içteki zarfı oy sayma merkezine gönderir ve orada genelleştirilmiş yöntemlerle çözülebilmektedir. Güvenli çok görünmesine rağmen problemin çözümü kolayca akla

sandığa atılır ve karışır. taraflı hesaplamalar şu güvenlik ölçütlerini yerine getirmesi gelmeyebilir. Tarafların yarı-dürüst davrandıklarını varsayarsak

Örnek olarak benzer bir e-Seçim uygulaması düşünelim. gerektirmektedir. problemi aşağıdaki gibi çözebiliriz. A B A+B

Örneğimizde, seçmenler oy pusulalarını doldurur, oy sayma

Şekil 16. Aşk problemine grafikli çözüm.

96 Sayı 05 Ocak-Nisan 2011 http://www.bilgem.tubitak.gov.tr/ 97

·