Page 65 - bilgem-teknoloji-dergisi-10

P. 65

Bilgi Güvenliği Bu bir proje

tanıtımıdır.

5G-MOBIX Projesi

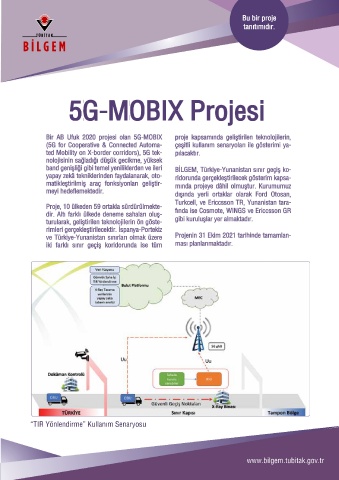

Bir AB Ufuk 2020 projesi olan 5G-MOBIX proje kapsamında geliştirilen teknolojilerin,

(5G for Cooperative & Connected Automa- çeşitli kullanım senaryoları ile gösterimi ya-

ted Mobility on X-border corridors), 5G tek- pılacaktır.

nolojisinin sağladığı düşük gecikme, yüksek

band genişliği gibi temel yeniliklerden ve ileri BİLGEM, Türkiye-Yunanistan sınır geçiş ko-

yapay zekâ tekniklerinden faydalanarak, oto- ridorunda gerçekleştirilecek gösterim kapsa-

matikleştirilmiş araç fonksiyonları geliştir- mında projeye dâhil olmuştur. Kurumumuz

meyi hedeflemektedir. dışında yerli ortaklar olarak Ford Otosan,

Korunma Yöntemleri Makine öğrenme algoritmalarının Proje, 10 ülkeden 59 ortakla sürdürülmekte- Turkcell, ve Ericcsson TR, Yunanistan tara-

Model eğitilirken veya sınıflandırma aşamasında dir. Altı farklı ülkede deneme sahaları oluş- fında ise Cosmote, WINGS ve Ericcsson GR

yaşanacak olan bu tip saldırılar için yapılabilecek hemen hemen tamamı, çeşitli turularak, geliştirilen teknolojilerin ön göste- gibi kuruluşlar yer almaktadır.

ilk çözüm, saldırı altında eğitimdir (adversarial güvenlik zafiyetleri içermektedir.

training). Özellikle görüntü sınıflandırma alanın- rimleri gerçekleştirilecektir. İspanya-Portekiz Projenin 31 Ekim 2021 tarihinde tamamlan-

da oldukça sık kullanılan veri zenginleştirme (data ve Türkiye-Yunanistan sınırları olmak üzere

augmentation) yöntemine benzer bir yaklaşımdır. iletilmektedir. Microsoft SEAL veya HeLib gibi açık iki farklı sınır geçiş koridorunda ise tüm ması planlanmaktadır.

Bu yaklaşımla bilinen bütün saldırı yöntemleri ile kaynak araçlar ve kütüphaneler kullanarak bu tip

saldırgan örnekler oluşturularak, eğitim aşama- homomorfik şifreleme ürünleri geliştirilmesi ol-

sında kullanılacak olan veri kümesine bu saldırgan dukça kolaylaşmaktadır.

örnekler doğru etiketleri ile beraber eklenerek mo-

delin oluşturulması hedeflenmektedir. Bu şekilde Sonuç

ileride modele yapılacak olan saldırılara karşı daha Yapay zekânın günlük hayatımızda kullanımı, önü-

dayanıklı hale gelecektir. Şekil 2’de bu tip saldırı- müzdeki yıllarda da artarak devam edecek edecek-

dan korunmak için gerekli olan adımlar gösteril- tir. Makine öğrenme modellerine dayalı geliştirilen

mektedir. uygulamaların çok fazla güvenlik zafiyetine sahip

olduğu, saldırganlar tarafından bilinmektedir. Sal-

İkinci olarak kullanılacak savunma yöntemi rassal dırgan makine öğrenmesi koruma konusunda bazı

ilerlemeler sağlanmış olsa bile halen istenilen se-

girdi dönüşümüdür (random input transformati- viyelere ulaşılamamıştır. Özellikle savunma sanayi

on). Bu savunma yöntemi kullanılarak, girdi resim- alanında faaliyet gösteren kuruluşlar tarafından

lerinin boyutlarının rassal olarak küçültülmesi, sıfır geliştirilen ürünlerin içerisinde yer alacak bu tip

doldurma (zero padding) ile genişletmek gibi yön- algoritmaların ve eğitim verilerinin bu şekilde ori-

temler uygulanmaktadır. jinal halleriyle kullanılması ileride büyük zararlar

ortaya çıkarabilecektir. Güvenli yazılım geliştirme

Kullanılabilecek başka bir yöntem ise kriptografik faaliyetlerinin tanımlanması gibi, güvenli model

yöntemlerdir. Bu yöntemler, özellikle birden faz- oluşturma adımlarının da tanımlanarak ürün geliş-

la veri kaynağının olduğu öğrenme aşamasında tirmelerin yapılması bir zorunluluktur.

sistemin manipülasyonunun önüne geçilmesi açı-

sından önem taşımaktadır. Homomorfik şifreleme, KAYNAKÇA

şifreli veriler üzerindeki aritmetik işlemlerin yapı- 1. Biggio, B., & Roli, F. (2018). Wild patterns: Ten years after the

labilmesine olanak sağlamaktadır. Bu şekilde, veri rise of adversarial machine learning. Pattern Recognition, 84,

317-331.

sahiplerinin verilerini şifrelemesini ve şifrelenmiş 2. Ren, K., Zheng, T., Qin, Z., & Liu, X. (2020). Adversarial Attacks

girdileri bir model sahibine ve muhtemelen diğer and Defenses in Deep Learning. Engineering, 6 (3), 346-360. “TIR Yönlendirme” Kullanım Senaryosu

veri sahiplerine göndermesini sağlamaktadır. Mo- Defenses in Deep Learning. Engineering, 6 (3), 346-360.

del daha sonra şifrelenmiş girdi örneklerine uygu- Dipnotlar

lanmakta ve etiketleme sonucu, şifresini çözebilen 1. https://github.com/tensorflow/cleverhans

2. https://github.com/IBM/adversarial-robustness-toolbox

ve istenen bilgileri elde edebilen uygun taraflara

www.bilgem.tubitak.gov.tr

62